Wyobraź sobie ciepły letni wieczór. Masz na tarasie lampki LED sterowane przez ESP8266. Wystarczy jedno kliknięcie w aplikacji i ogród mieni się kolorami. Nagle ktoś obcy włącza stroboskop, a Twoja sieć Wi-Fi zaczyna zwalniać. To nie magia – to brak szyfrowania.

Ta historia (niestety prawdziwa) pokazuje, dlaczego bezpieczeństwo w świecie IoT to nie opcja, lecz konieczność. W artykule dowiesz się, jak w czterech krokach zyskać spokojny sen i ochronić ESP8266 NodeMCU V3 przed wścibskimi spojrzeniami botów z całego świata.

Wprowadzenie do ryzyka IoT – dlaczego szyfrowanie to must-have?

Internet Rzeczy = setki małych urządzeń podłączonych do jednej sieci. Każde z nich – od czujnika temperatury po ekspres do kawy – może stać się bramą dla atakującego. ESP8266 to tani i popularny moduł Wi-Fi, ale domyślnie łączy się po zwykłym HTTP i otwartym MQTT. Dane – hasła, tokeny API, a nawet Twoja lokalizacja – lecą „otwartą pocztą”.

<u>Atak typu „man-in-the-middle”</u> pozwala podsłuchać lub podmienić komunikaty. Dodaj do tego botnety skanujące port 80 i 1883 – masz przepis na kłopoty. Rozwiązanie? HTTPS/TLS i kilka dobrych praktyk, które zaraz poznasz.

ESP8266 NodeMCU V3 – możliwości i ograniczenia w zakresie bezpieczeństwa

Choć ESP8266 NodeMCU V3 ma zaledwie 80 kB RAM-u, potrafi obsłużyć kryptografię. Wersje SDK 3.x wspierają:

| Biblioteka | Szyfrowanie | Minimalny certyfikat | RAM zużyty* |

|---|---|---|---|

| BearSSL | TLS 1.2 | 2048 bit | ~21 kB |

| mbedTLS | TLS 1.3 (partial) | 2048 bit | ~26 kB |

| WolfSSL | TLS 1.3 | 4096 bit | ~30 kB |

* wartości orientacyjne dla „hello world”.

Kluczowe ograniczenia:

- Pamięć – duże certyfikaty mogą wyczerpać RAM.

- Moc obliczeniowa – 160 MHz wystarcza do AES-128, ale przy RSA-4096 pojawią się opóźnienia.

- Brak sprzętowego RNG – trzeba seedować PRNG.

Mimo to ESP8266 jest w stanie utrzymać stabilne połączenie HTTPS przy aktualizacji czujnika co kilkanaście sekund.

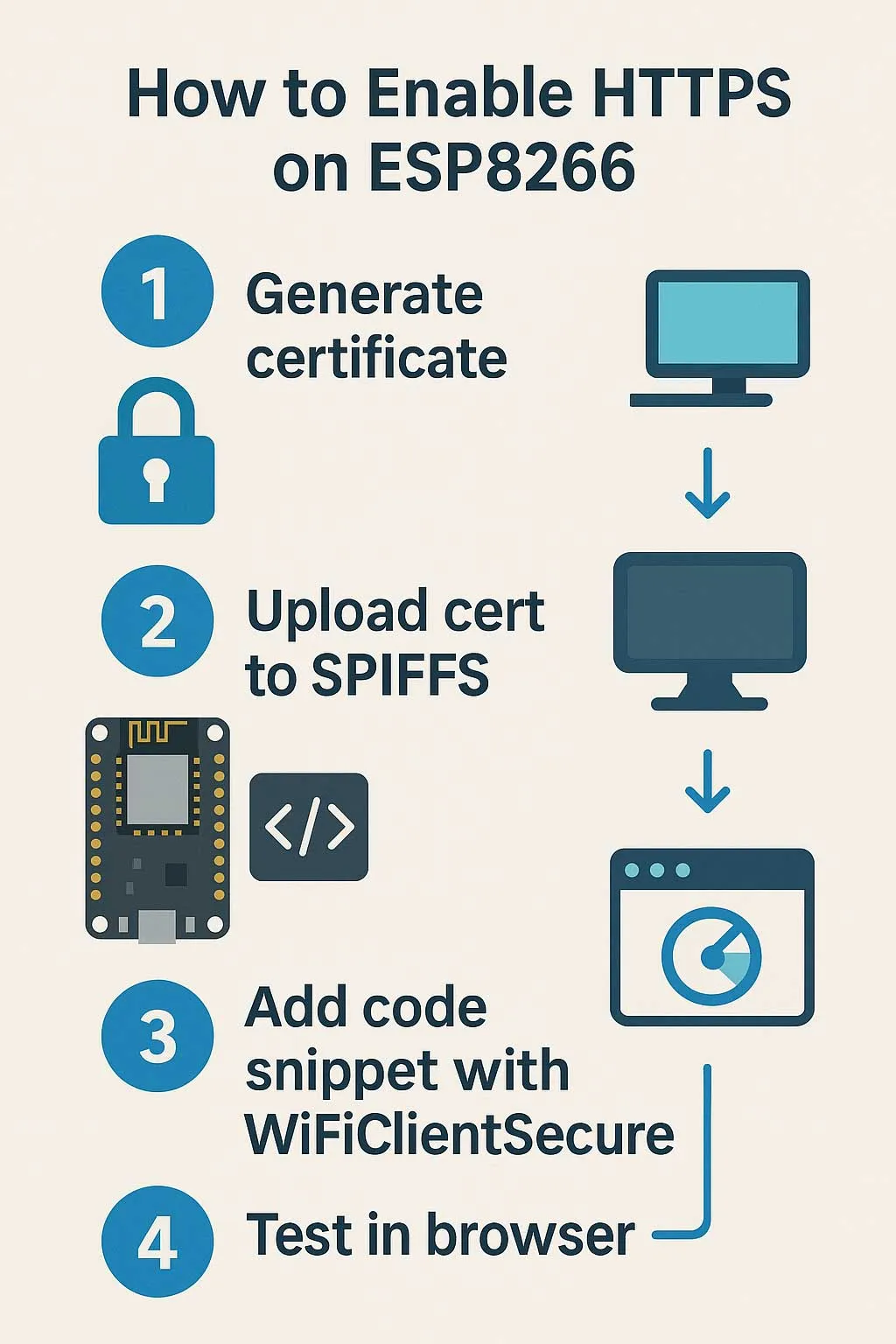

Jak włączyć HTTPS/TLS na ESP8266?

Poniższe kroki zadziałają zarówno na płytkach ESP8266 NodeMCU V3, jak i na klonach:

Wygeneruj certyfikat

bashopenssl req -x509 -newkey rsa:2048 -sha256 -days 365 \ -nodes -keyout key.pem -out cert.pem -subj "/CN=esp.local"- Zgraj certyfikat do SPIFFS lub LittleFS

W Arduino IDE użyj „ESP8266 Sketch Data Upload”. Szkic minimalny

cpp#include <ESP8266WiFi.h> #include <WiFiClientSecure.h> const char* ssid = "IoT_net"; const char* pass = "SuperHaslo123"; BearSSL::WiFiClientSecure client; void setup() { Serial.begin(115200); WiFi.begin(ssid, pass); client.setFingerprint("EE 12 34 ..."); // lub certAuthority if (client.connect("esp.local", 443)) { client.println("GET /status HTTP/1.1"); client.println("Host: esp.local"); client.println("Connection: close"); client.println(); } } void loop() {}- Testuj w przeglądarce

Wejdź nahttps://esp.local– zobaczysz zieloną kłódkę. Gotowe!

Tip: Jeśli korzystasz z MQTT, zamień WiFiClient na WiFiClientSecure w bibliotece PubSubClient i ustaw port 8883 zamiast 1883.

Najlepsze praktyki: aktualizacje OTA, silne hasła, segmentacja sieci

Aktualizacje OTA

Regularnie publikujemy nowe firmware z łatkami TLS. Skonfiguruj Secure OTA, żeby ESP8266 pobierał aktualizację tylko z podpisanego URL.

Silne hasła & unikalne SSID

Nie używaj „admin/admin”. Generator 16-literowych haseł to 5 sekund roboty, a chroni przed atakami słownikowymi.

Segmentacja sieci

Stwórz oddzielne SSID „IoT-LAN”. Routery z OpenWrt pozwalają ograniczyć IoT do Internetu bez dostępu do NAS-a czy laptopa.

Watchdog & reboot

Błędy TLS → reset. Dodaj ESP.restart() po 5 nieudanych próbach.

Bez port-forward

Jeśli musisz mieć dostęp zdalny, skorzystaj z VPN lub Cloudflare Tunnel. Wtedy porty 80/443 na routerze mogą pozostać zamknięte.

Zewnętrzne usługi i narzędzia, które wzmocnią bezpieczeństwo ESP8266

- Home Assistant + ESPHome – konfigurujesz TLS jednym kliknięciem, certyfikat odnawia się automatycznie przy użyciu Let’s Encrypt.

- MQTT over TLS – serwer Mosquitto z parametrem

listener 8883i własnym CA. ESP8266 NodeMCU V3łączy się przezmqtts://. - Pi-hole – blokuje złośliwe domeny, zanim moduł je „kliknie”.

- Fail2ban – monitoruje logi Mosquitto i blokuje IP po trzech nieudanych logowaniach.

- Firewall Layer 7 – pakiet eBPF w OpenWrt filtruje ruch HTTP niezabezpieczony.

Wyobraź sobie: przesyłka z nowym czujnikiem CO₂. Podłączasz go, a w panelu Home Assistant od razu widzisz zielony status TLS. Nie robisz nic więcej – bo Twoja infrastruktura już dba o certyfikaty. Tyle wystarczy, by spać spokojnie.

Podsumowanie & następne kroki

Stworzyliśmy bezpieczny łańcuch:

- Szyfrowanie TLS na ESP8266

- Silna sieć Wi-Fi i wyizolowany VLAN

- Aktualizacje OTA z podpisem

- Monitorowanie i automatyczna obrona

Dzięki temu ESP8266 NodeMCU V3 staje się nie tylko tanim, ale i zaufanym sercem Twojego projektu IoT.

Zrób pierwszy krok dzisiaj – sprawdź dostępność płytki na elektroweb.pl